Aujourd’hui, nous allons vous expliquer comment marche, à quoi sert, et quelles sont les conséquences du « Cname Cloaking » ou « déguisement par Cname », une technique désormais utilisée par les sociétés de publicité, marketing et surveillance ou suivi des internautes pour outrepasser la protection des systèmes anti pub ou anti tracking comme uBlock origin, Adblock et autres

Le tracking / suivi des internautes, c’est quoi ?

Les sites de media les plus visités (par exemple lemonde.fr, lefigaro.fr, mais aussi des sites comme marmiton.org ou leboncoin.fr) faisant beaucoup de visites, ils veulent pouvoir monétiser le fait que de nombreux internautes viennent sur leur pages web, et en profiter pour afficher de la publicité autour des contenus qu’ils publient, ce qui permet de financer partie de leur entreprise.

Ces sites ont donc peu à peu ajouté plein de contenus externes à leur page web, des contenus venant d’autres entreprises, soit pour afficher de la publicité, pour collecter des statistiques de visite, ou pour suivre des internautes d’un site à l’autre et ainsi créer des profiles précis, permettant de leur afficher des publicités plus ciblées, donc plus efficaces, donc qui rapporteraient plus.

On appelera donc « tracking » tout contenu d’un site web qui n’est pas géré par la bote produisant ce site, mais qui vien d’un tiers, et dont le but est une de ces 3 finalités : tatistiques, ffichage publicitaire, réation de profil consommateur. Notez que parfois un contenu tiers rentre dans plusieurs de ces catégories en même temps.

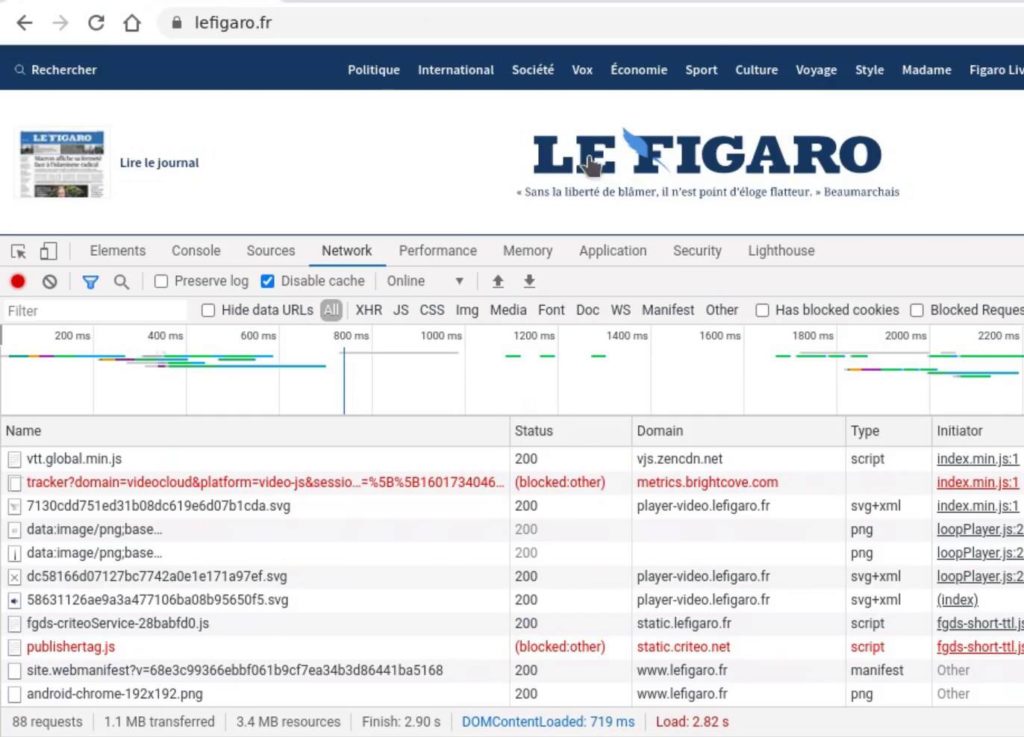

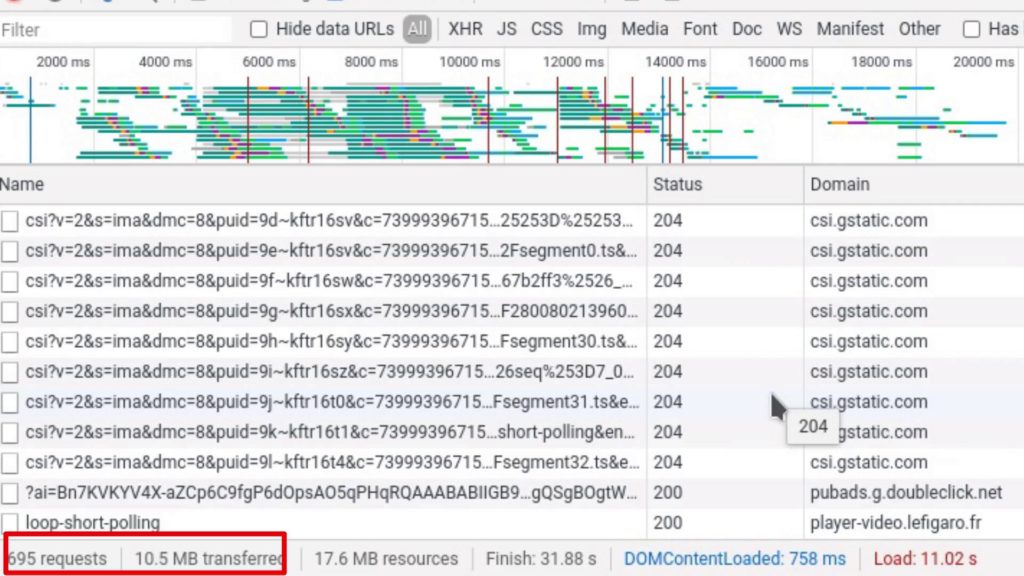

Prenons un exemple. Si je vais sur lefigaro.fr, mon navigateur reçoit une page web qui est constituée d’un documentprincipal (la page web), defichiers , fourni par lefigaro (ou parfois par un tiers) qui permettent d’afficher des images, des animations, police de caractère, une jolie mise en page etc.

Ensuite, tout un tas de trackers sont chargés, servis par divers tiers, ici on trouve du criteo, du brightcove, appnexus, taboola. On les voit en rouge dans cette vidéo, car mon , uBlock Origin, empêche leur chargement dans la page.

On voit qu’une fois la page chargée, mon navigateur a fait 94 requêtes pour un total de 1.2 méga-octets transférés. Si on charge la même page sans , on voit mon navigateur faire pas moins de 650 requêtes pour un total de 10.5 méga-octets ! On comprend donc facilement pourquoi les internautes veulent utiliser un adblocker : cela fait économiser beaucoup de temps, de puissance machine pour décoder ces inutiles, ainsi que de bande passante (Dans la consommation de ressource du numérique, je n’ai jamais vu d’étude sérieuse prenant en compte cette surcharge du fait de la surveillance, du suivi, de la pub, des statistiques… alors qu’on le voit, cela pèse parfois tès lourd !)

Ce que l’on a donc appris, c’est qu’il y a de nombreuses entreprises tierces chargées d’afficher de la publicité, fournir des statistiques ou suivre les internautes d’un site à l’autre pour tenter de les profiler et vendre la publicité plus cher. Ce que l’on voit aussi, c’est que ces éléments de pages sont sur des noms de domaine distincts, les rendant un , ce qui permet leur blocage.

Le Cname Cloaking, c’est quoi ?

Afin de contrer la présence de plus en plus importante de logiciel de blocage de publicité, les entreprises de tracking ont trouvé une manière détournée de pouvoir nous suivre quand même : le Cname Cloaking. Le principe technique est assez simple : au lieu de fournir les outils de tracking via une adresse située sur un nom de domaine identifiable (comme criteo.com ou eulerian.com), le site web souhaitant surveiller l’utilisateur crée un sous-domaine de son domaine principal, qui pointe fournisseur de tracking.

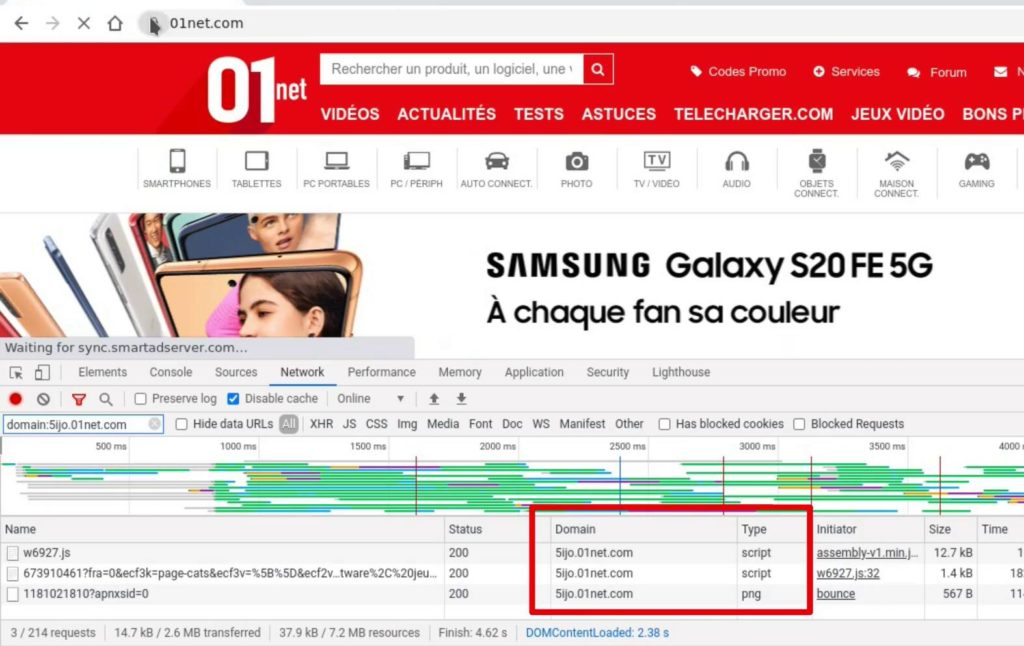

On va prendre pour notre exemple le domaine 01net.com, qui utilise le Cname Cloaking à ce jour.

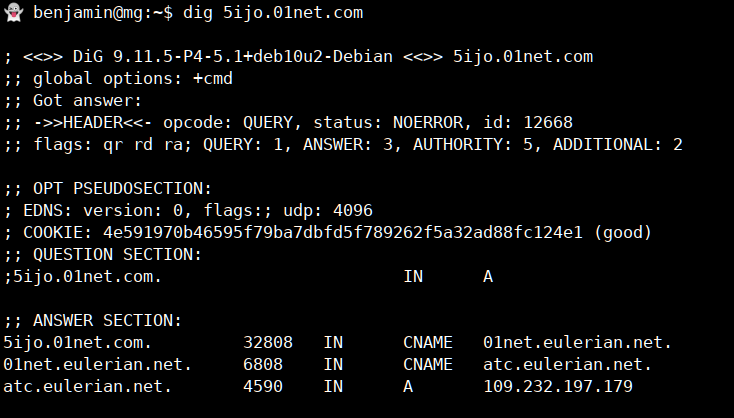

Si je me rends sur 01net.com, je constate l’utilisation d’un sous-domaine « 5ijo.01net.com » qui pointe vers l’adresse IP 109.232.197.179

La méthode proposée est malgré tout peu pratique parce que l’adresse IP du fournisseur est susceptible de changer, le propriétaire du site web ne crée donc pas un pointage direct depuis son nom (ici 5ijo.01net.com) vers l’adresse IP de son prestataire tracker, mais crée un sous-domaine de type Cname, appelé aussi Alias en français, qui pointe vers un autre domaine, qui lui pourra enfin pointer vers l’adresse IP finale.

Si je regarde en détail où pointe notre exemple sur Internet, je constate que 5ijo.01net.com est un Cname ou alias vers 01net.eulerian.net. Qui est lui-meme un alias vers atc.eulerian.net, qui enfin pointe vers l’adresse IP que notre navigateur devrait joindre.

Ainsi, ulerian peut choisir de changer l’adresse IP cible en toute autonomie. Et 01net.com trompe les internautes en leur faisant croire qu’ils téléchargent un contenu du site 01net.com, alors que leur navigateur est en train de télécharger un script de tracking chez Eulerian…

Ce faisant, et pendant quelques mois, les outils de protection contre le pistage comme uBlock Origin ont été trompé et laissaient passer ces appels à Eulerian qui pouvaient donc nous traquer en toute discrtion. Je vous rassure, c’est corrigé depuis, et uBlock empêche bien ce genre d’usage.

On peut donc déjà affirmer que cette technique est en soi une rupture de confiance entre l’internaute qui vient visiter un site, et le site éditeur. Mais pire, cela peut poser, et pose, un problème grave de sécurité !

Quel problème de sécurité pose le Cname Cloaking ?

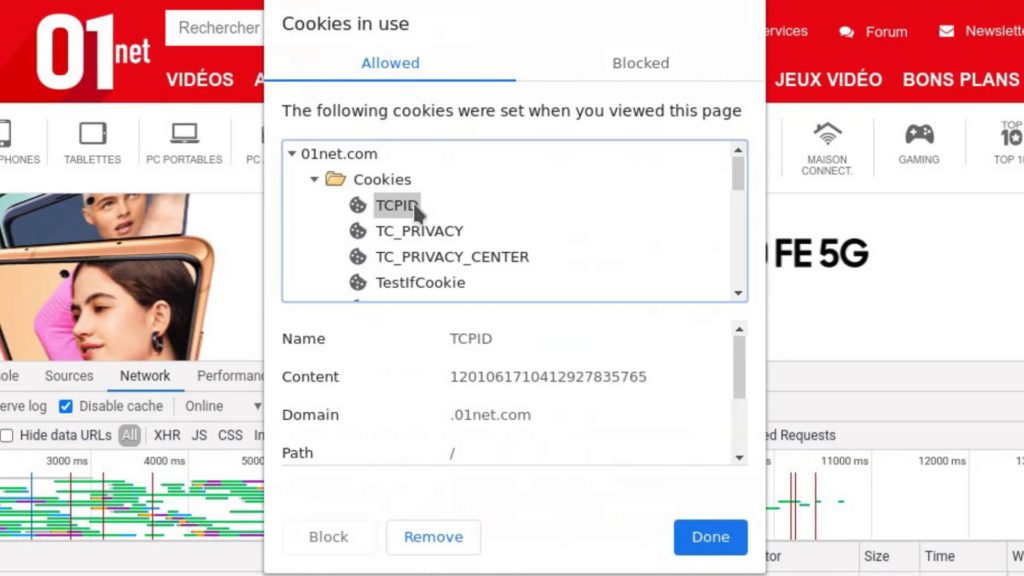

Disposer d’un sous-domaine de son domaine pointant chez un tiers est un gros problème de sécurité. Pourquoi ? Parce que les cookies, ces petits blocs de données échangés entre un éditeur de site web et votre navigateur, peuvent être partagés au sein d’un même nom de domaine.

Ainsi, si 01net.com envoie à mon navigateur un cookie, sera envoyé par ltoute page située sur www.01net.com, mais aussi sur 5ijo.01net.com !

Or, ces cookies sont souvent liés à des informations personnelles : identifiant unique d’un internaute, accès à son compte dans un espace privé, gestion d’abonnement etc.

Pire : les journalistes de 01net se connectent probablement au site pour en modifier le contenu via le nom de domaine 01net.com lui-même. Dans ce cas, leur cookie, qui les identifie en tant que journaliste autorisé à publier sur le site, est partagé avec ulerian ! Il faut donc une confiance très forte dans les tiers concernés par les pages utilisant le Cname Cloaking ! Et pire qu’une confiance dans ces tiers, il faut une totale confiance dans la sécurité des sites de ces tiers, ainsi qu’une confiance dans l’ensemble des salariés et prestataires travaillant pour ces tiers et disposant d’accès au serveurs.

En clair, l’utilisation du Cname Cloaking peut s’avérer devenir une véritable faille de sécurité qui pourrait permettre des fuites de cookie liés à des informations personnelles soit d’internautes connectés au site, soit des propriétaires et éditeurs du site lui-même !

Conclusion ?

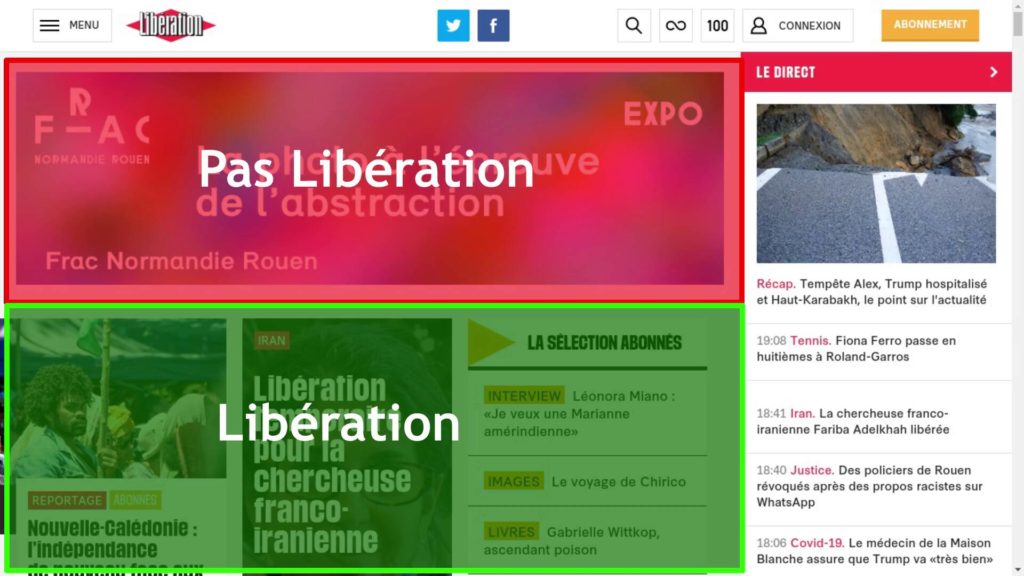

On a donc découvert comment le Cname Cloaking permet à des éditeurs de site web de vous traquer sans vous le dire, et de la manière la plus discrète possible, au risque de faire fuiter de nombreuses données personnelles, tant des internautes que des employés ou journalistes du site web concerné ! Cette technologie a été très utilisée il y a quelques années mais semble l’être moins aujourd’hui (par exemple, libération l’utilisait il y a quelques mois, avec le sous-domaine f7ds.liberation.fr, encore visible dans le DNS, mais je n’ai pas trouvé trace sur leur site de l’utilisation de ce sous-domaine à ce jour.)

Cependant, je ne pense pas que l’utilisation d’une telle soit en soi un problème juridique, c’est plutôt à mon avis le manque flagrant de respect du consentement des internautes obtenu librement, qui devrait donner lieu à de lourdes sanctions. Les sites que nous avions pu voir utiliser ce type de technologie étant à ce jour, dans une totale illégalité dans leur respect du RGPD, règlement européen censé protéger les internautes contre l’usage abusif et non consenti de leurs données personnelles, règlement pour lequel la CNIL n’a à ce jour, puni personne de manière significative.

En conclusion, je me contenterai de vous préconiser d’installer, si ce n’est pas déjà fait, un bloqueur de publicité et de tracking sur votre navigateur web. Personnellement je recommande uBlock Origin pour Firefox, (ou pour chrome) qui a toujours été de confiance et d’excellente qualité.

En conclusion, je me contenterai de vous préconiser d’installer, si ce n’est pas déjà fait, un bloqueur de publicité et de tracking sur votre navigateur web. Personnellement je recommande uBlock Origin pour Firefox, (ou pour chrome) qui a toujours été de confiance et d’excellente qualité.De plus, uBlock origin s’installe très bien sur un navigateur Firefox pour mobile. Sur mon Android, j’ai ainsi pu installer Firefox Mobile, et y ai ajouté uBlock origin pour me protéger du gros des publicités et économiser beaucoup de batterie et de bande passante sur mon forfait 4G !

Pour en savoir plus :

Criteo, société française de tracking, dépouillée par PixelDeTracking